5.3 Design and implement a multi-site or hybrid network

Choose the appropriate solution between ExpressRoute, site-to-site, and point-to-site; choose the appropriate gateway; identify supported devices and software VPN solutions; identify networking prerequisites; configure virtual networks and multi-site virtual networks

5.3.1 Choose the appropriate solution between ExpressRoute, site-to-site, and point-to-site

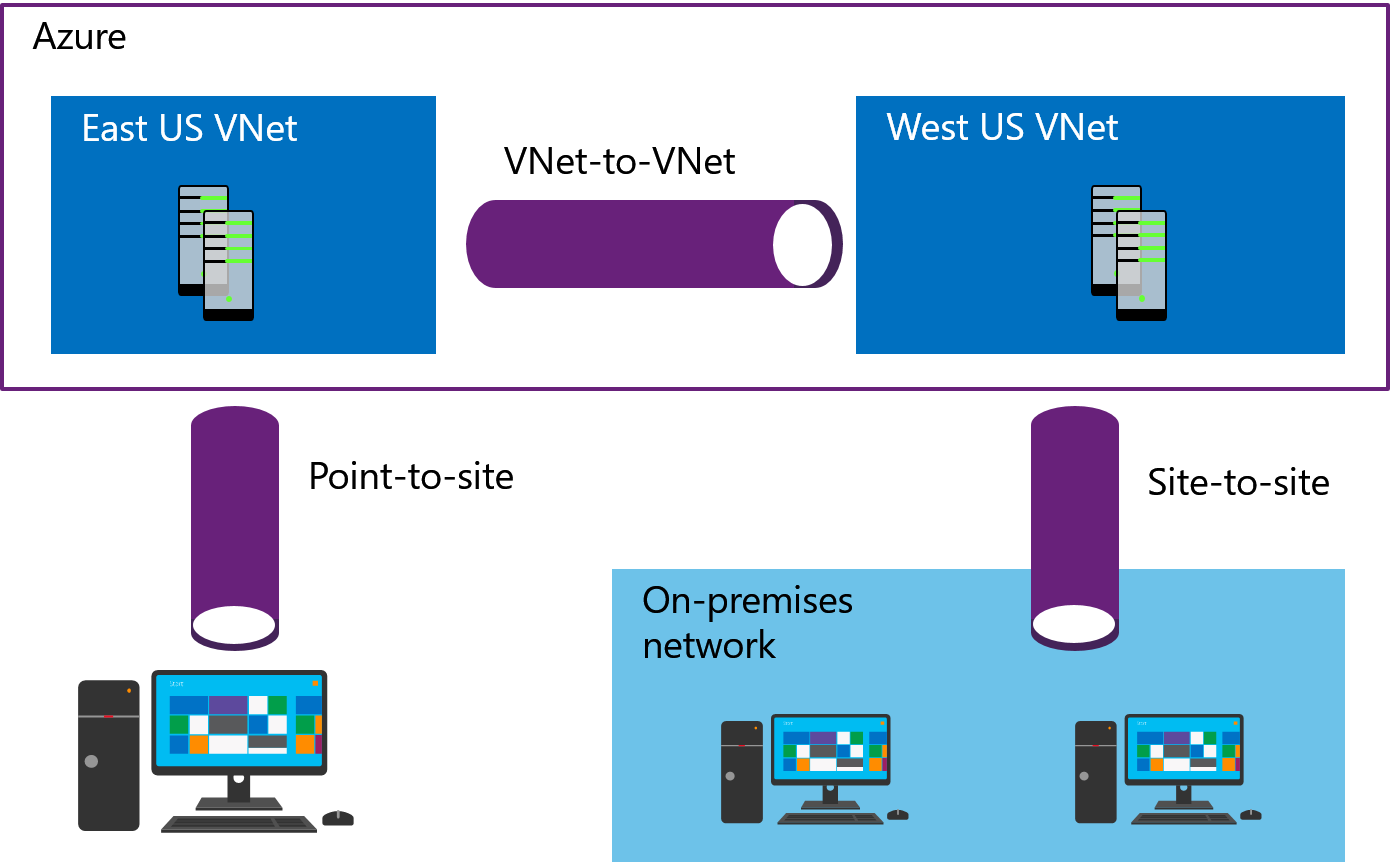

I tilfeller hvor man ønsker å utvide sitt lokale on-premise-miljø til å bli et hybrid miljø med ressurser også i Microsoft Azure, så vil man ha behov for å utvide sitt eget lokale nettverk til også å inkludere nettverket som ressursene i skyen er knyttet til. Dette vil muliggjøre at ressursene snakker sammen sømløst som om alle befant seg i det lokale datasenteret. I Azure kan dette gjøres på forskjellige vis alt etter hva som er ditt bruks-scenario:

- Point-to-site (P2S) VPN: VPN fra en bestemt on-premise maskin og inn til et VNet i Azure. Dette krever ikke en VPN-enhet eller offentlig IP-adresse.

- Site-to-site VPN (S2S) : Gjennom VPN mellom et VNet i Azure og on-premise nettverk.

- ExpressRoute: En variant av S2S-VPN som går over en dedikert linjeforbindelse utenom internett. Dette gir muligheter for overlegen ytelse og ekstra sikkerhet.

Gjennom disse metodene åpner du for at lokale brukere kan nå tjenestene som ligger i Azure som om de befant seg lokalt på on-premise datasenteret.

I tillegg kan man kan kan binde sammen forskjellige VNet som står i forskjellige Azure-abonnement eller forskjellige regioner ved å bruke VNet-to-VNet VPN.

5.3.1.1 Opppsett av Point-to-site-VPN

Konfigurasjonen av en P2S VPN består av 5 ulike steg:

- Opprettet et gateway-subnett i VNet-et i Azure som er satt av til innkommende VPN-klienter

- Konfigurasjon av den virtuelle gatewayen

- Opprette rotsertifikat og klientsertifikater

- Opprette og laste ned en konfigurasjonspakke for VPN-klienten

- Tilkobling til VPN

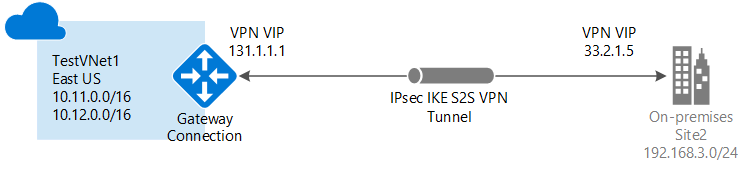

5.3.1.2 Oppsett av Site-to-site-VPN

En S2S-tilkobling bygges opp av en IPsec/IKE (IKEv1/IKEv2) tunnel. Denne typen VPN krever en on-premise VPN-enhet som har en offentlig IP og som ikke gjemmer seg bak en NAT.

Konfigurasjonen av en S2S VPN er stort sett basert på samme metode som er brukt for P2S VPN, men det finnes et par ekstra steg:

- Opprett et nytt VNet i Azure med et subnett for gatewayen.

- Opprett en virtuell gateway i subnettet med en offentlig IP.

- Registrer de aktuelle IP-adresseområdene fra on-premise-miljøet i Azure for å kunne bygge routing-tabeller slik at ressurser kan finne hverandre.

- Opprette ende-til-ende koblingen fra gateway-en i ditt on-premise-miljø.

- Verifisere VPN-tilkoblingen.

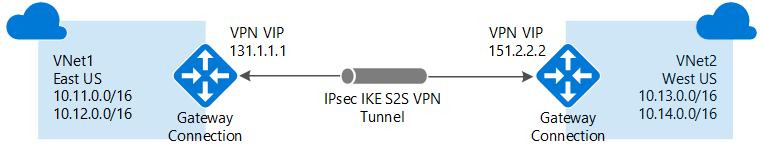

5.3.1.3 Oppsett av VNet-to-VNet

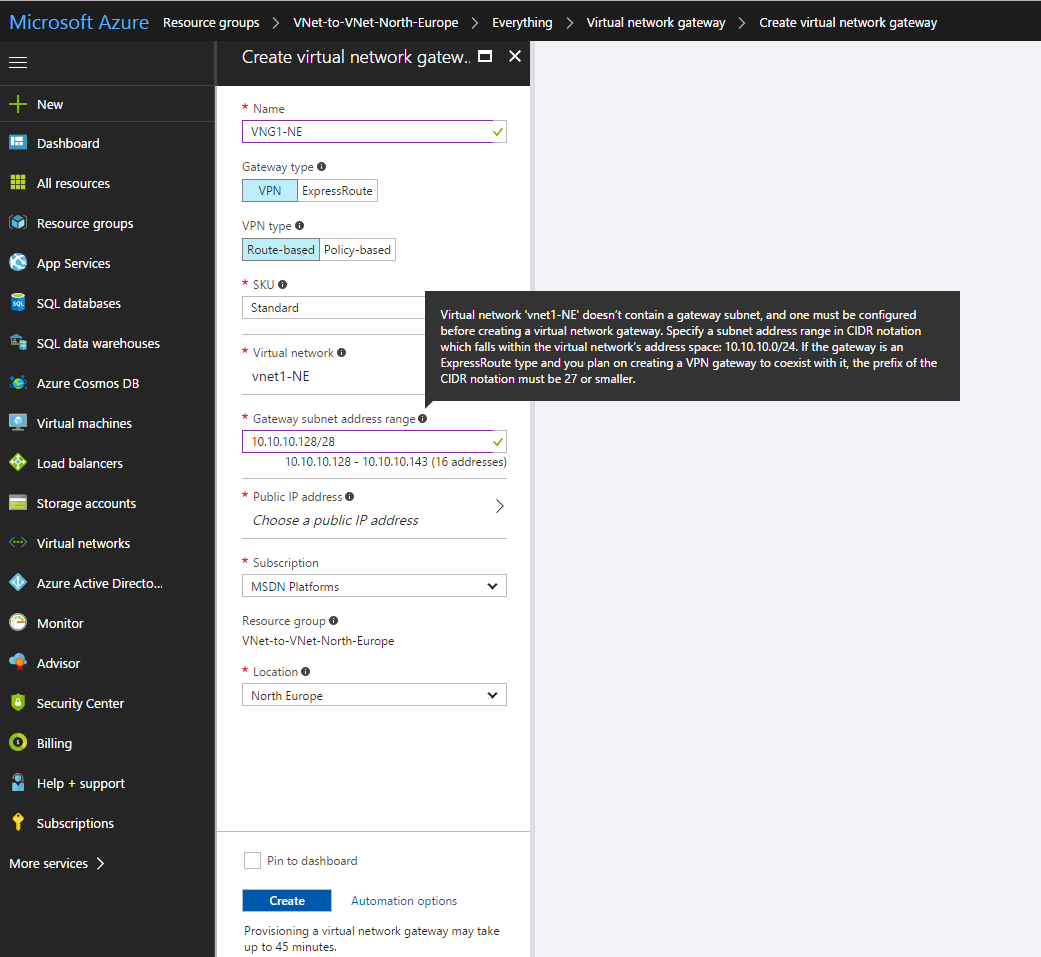

En VNet-to-VNet-tilkobling ligner veldig på en S2S-tilkobling både funksjonelt og konseptuelt. Ved å opprette en VNet-to-VNet VPN så gir man muligheten for ressurser i to forskjellige subnett, gjerne også i to ulike ressursgrupper i ulike regioner, til å prate sammen. For å oppnå dette trengs det å opprette en Virtual Network Gateway i hver av de to VNet-ene som inneholder de to subnettene man ønsker å koble sammen.

Denne sammenkoblingen kan opprettes veldig lettvint fra Azure-portalen, men det er greit å være klar over at deployment av en virtual network gateway tar ~45 min.

Stegvis kan du få fram på følgende vis. Disse stegene må utføres i begge VNet-ene:

- Legg til en virtual network gateway med en offentlige IP og et eget gateway-subnett.

- Etter selve deployment er utført, opprett en connection fra hver side. Her legger du til den lokale gatewayen og gatewayen på den andre siden du ønsker å koble til.

- Legg til en shared key som kan brukes for autentisere deg sikkert mot den andre gatewayen.

5.3.1.4 ExpressRoute

For å lese mer om fordelene med ExpressRoute, les her.

5.3.2 Choose the appropriate gateway

Alle typene VPN-tilkobling bygger stort sett på det samme oppsettet, hvor du installerer én (eller to) gateway(er) som kan route trafikk fra det ene endepunktet til det andre.

I oppsettet så opprettes en gateway-enhet på hver side av VPN-koblingen for site-to-site eller VNet-to-VNet som kobles sammen for en permanent tilkobling som alle klienter kan benytte seg av.

For P2S trenger man ingen gateway på klient-siden. Her kobler man seg direkte til gateway-en som tilhører VNet-et i Azure. Dette kan sammenlignes med en RRAS-server eller en "Cisco-boks" som gjerne blir installert i et on-premise-miljø for å tillate klienter som står i et eksternt nettverk til å koble seg til med VPN.

Det er fint å være klar over at det maksimalt støttes 30 VPN-tunneler per gateway, hvor f.eks. én site-to-site VPN-tilkobling teller som én tunnel. Til sammen kan gatewayen også maksimalt støtte 128 simultane tilkoblinger fra klienter. Alle tunnelene vil måtte dele på båndbredden som gatewayen har tilgjengelig.

5.3.3 Identify supported devices and software VPN solutions

For å kunne konfigurere en Site-to-Site VPN så må en VPN gateway settes opp i on-premise-miljøet. En oversikt over VPN-enheter som er validert av Microsoft finnes her: About VPN devices and IPsec/IKE parameters for Site-to-Site VPN Gateway connections